Anhang B: Übersicht über Namensverwaltungen und Verzeichnisdienste

Die in der Literatur unter dem Schlagwort „Naming“ aufgeführten Systeme lassen sich in verschiedene Kategorien einteilen. Dieser Anhang gibt eine Übersicht über bestehende Ansätze zur Namensverwaltung, nimmt eine Klassifikation des Anwendungsspektrums vor, diskutiert Einzelaspekte und beschreibt exemplarisch Konzepte und Realisierungen. Im Fokus stehen dabei Konzepte zur dynamischen und globalen Namensverwaltung.

Anhang B .1: Dynamische Namensverwaltungen

Basis einer Systemkonfiguration ist in der Regel eine zentrale Konfigurationstabelle. Diese enthält die vollständige Spezifikation der Geräteausstattung und Schnittstellenbelegung eines Rechnersystems. Ist eine dynamische Konfigurationsverwaltung in zentralen Systemen vornehmlich eine Frage der Administration, so wird sie in verteilten Systemen durch die größere Gerätebasis und die höhere Dynamik der Systemkomponenten obligatorisch. Das verteilt verfügbare Gerätepotential läßt sich auch nur dann effizient nutzen, wenn ihre Konfiguration flexibel an die Gegebenheiten und Anforderungen angepaßt werden kann.

Der nachfolgende Abschnitt gibt einen Überblick über verschiedene dynamische Namensverwaltungen, die dem Anwender erlauben, den Namensraum selbständig ohne das Eingreifen eines Administrators zu gestalten, und eine dynamische Bindung von Namen an Objekte ermöglichen.

Anhang B .1.1: Statische Konfigurationsverwaltung in SUN Yellow Pages

Die Notwendigkeit zur zentralen Verwaltung von Konfigurationsdaten in Rechnernetzen erkannten auch die Hersteller von Rechnersystemen. Als Folge entstanden zahlreiche Produkte, deren bekanntester Vertreter die in der Netzwerksoftware für SUN-Betriebssysteme enthaltenen „Yellow Pages“ [SUN, 86] sind. Bis zur Einführung dieses Dienstes hielt jeder Knoten im Netzwerk eigene Tabellen mit Eintragungen ihm bekannter Knoten, Netzwerke und enthaltener verfügbarer Dienste. Diese Listen wurden in ausgezeichneten Dateien (z.B.: /etc/hosts, /etc/networks und /etc/services) gehalten und lokal vom System-Administrator verwaltet. Mit den „Yellow Pages“ bot sich nun die Möglichkeit, alle lokalen Tabellen zu einer zentralen Tabelle zusammenzufassen. Der Informationsgehalt der zentralen Tabelle wurde dabei im Vergleich zu den lokalen Tabellen nicht erhöht. Er entspricht nach wie vor dem der lokalen Tabellen und geht somit nicht über Adreß- und Protokollinformationen hinaus. Namen für die Netzwerkkomponenten können nahezu beliebig vergeben werden. Zugriffe auf die zentrale Tabelle sind von Programmen aus über bereitgestellte Bibliotheken möglich. Die Verfügbarkeit der Konfigurationsdaten kann durch Replikation der Tabelle auf ausfallentkoppelten Knoten gesteigert werden. Modifikationen an den Konfigurationsdaten können nur über einen ausgezeichneten Master vorgenommen werden. Eine Weiterentwicklung der „Yellow Pages“ ist der Network Information Service (NIS), der heute mit jedem SunOS ausgeliefert wird.

Eine wesentliche Einschränkung der Konfigurationsverwaltung durch Yellow Pages und NIS liegt in der fehlenden Skalierbarkeit. Durch die Datenhaltung in zentralen Tabellen ist das Konzept lediglich für kleinere Konfigurationen geeignet. Mit zunehmender Zahl der Systemkomponenten ist das Aufkommen an Modifikationen administrativ nicht mehr zu bewältigen. Als Konsequenz ergibt sich, daß die Aktualität der Konfigurationstabellen oft nicht gegeben ist.

Anhang B .1.2 Dynamische Konfigurationsverwaltung in AppleTalk

Eine interessante Alternative zur Konfigurationsverwaltung in der UNIX-Welt bietet das Macintosh Betriebssystem. Mit Hilfe eines Name-Binding-Protokolls können hier zur Laufzeit dynamisch neue Dienste wie Dateiserver und Drucker im Netzwerk bekannt gemacht und ausgewählt werden.

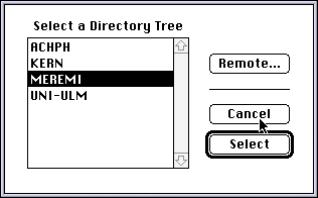

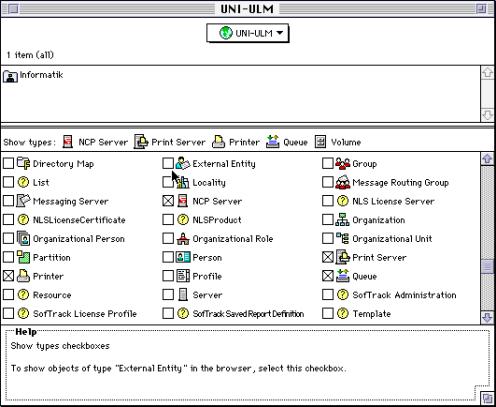

Das AppleTalk Name Binding Protocol (NBP) [Apple, 90] übernimmt in AppleTalk-Netzwerken die Zuordnung von Dienstenamen zu Socket-Adressen. Somit erhalten Dienste, die an Sockets gebunden sind, Namen und können über diese angesprochen werden. Das NBP unterhält für jeden Knoten eine eigene Tabelle mit Namen und Adressen, die dynamisch vereinbart werden. Die Funktionen des NBP erlauben es, Namen an Socket-Adressen in der lokalen Names Table zu binden, wieder zu löschen, nach Einträgen zu suchen und deren Eindeutigkeit zu prüfen. Verwendung finden die Funktionen des NBP beispielsweise im Auswahl-Programm [Denny, 86], um Geräte und Dienste im Netzwerk zu lokalisieren (vgl. Abbildung Anhang B .1).

Ein Eintrag in der Names Table eines Knotens mit Namen und Adresse wird NBP-Tupel genannt. Die Gesamtheit der lokalen Names Tables in einem Netz bildet das Names Directory. Namen in AppleTalk setzen sich zusammen aus Objekt-, Typ- und Zonen-Namen.

<

Objekt >.< Typ >.< Zone >

Jede Komponente kann bis zu 32 Zeichen lang sein. Bei der Suche nach Namen auf einem Netzwerk können Wildcards eingesetzt werden. Ein „=“-Zeichen steht hier für alle Typen und Namen. Ein Stern „*“ bedeutet, daß Geräte der lokalen Zone gewünscht werden. So liefert ein Name LookUp mit dem Tupel „=.=.*“ alle benannten Einträge, die in der lokalen Zone bekannt, d.h. in den Names Tables aller Knoten auf dem lokalen Netz vorhanden sind.

Abbildung Anhang B .1: Die Auswahl im Macintosh System

Bei der Registrierung eines Namens wird zunächst mit einem Broadcast im Netzwerk nach dem zu registrierenden Eintrag gesucht, um die Eindeutigkeit zu prüfen. Ist der Eintrag im Netzwerk noch nicht vorhanden, so ist er eindeutig und kann in die lokale Names Table aufgenommen werden. Das Löschen von Einträgen aus der lokalen Names Table geschieht stets lokal ohne Interaktion mit anderen Knoten. Bei der Suche nach benannten Einträgen im Netzwerk wird zuerst die eigene Names Table konsultiert. Anschließend werden Broadcast-Pakete an alle Teilnehmer der spezifizierten Zone übermittelt. Die Knoten im Netz liefern alle Einträge, die der gesuchten Beschreibung (auch Wildcards) entsprechen.

Das NBP ist eine flexible Möglichkeit, kleinere Konfigurationen zu verwalten. Wesentlichster Nachteil des Systems ist die unzulängliche Skalierbarkeit. Diese wird insbesondere durch die Stützung des Protokolls auf die Broadcast-Fähigkeit des Kommunikationsmediums begrenzt. Broadcasts sind in großen Netzwerken extrem teuer und können somit nur in lokalen Netzwerken effizient eingesetzt werden. Außerdem erlaubt im WAN-Bereich oftmals die zugrundeliegende Netzwerktopologie keinerlei Mehrpunktverbindungen (vgl. hierzu [Lupper, 90]). Auch der dreistufige Namensraum des NBP setzt der Skalierbarkeit einer AppleTalk-Konfiguration enge Grenzen, wobei es mit steigender Anzahl der benannten Dienste zunehmend schwieriger wird, aussagekräftige Namen zu finden. Das NBP unterstützt das Vorhalten (Caching) von Namen auf der Anwendungsebene durch eine Funktion zum Verifizieren vorgehaltener Namenseinträge. Im NBP selbst sind keinerlei Mechanismen vorgesehen, um NBP-Tabelleneinträge zu replizieren und vorzuhalten. Häufige Zugriffe auf dieselben Namenseinträge führen somit zu Leistungseinbußen. Nachteilig macht sich auch bemerkbar, daß zwischen dem Namensraum des Dateisystems im Macintosh OS und den NBP-Einträgen des AppleTalk keine Verbindung existiert. Dateinamen und NBP-Namen sind völlig orthogonal zueinander und werden durch unterschiedliche Mechanismen und Programme (Finder und Auswahl) verwaltet.

Anhang B .1.3 Der Windows Internet Name Service (WINS)

WINS [Microsoft, 96] stellt eine dezentralisierte Datenbank für die Registrierung und Auflösung dynamischer NetBIOS-Namen zu IP-Adressen in einer gerouteten Netzwerkumgebung zur Verfügung. Er wurde entworfen, um die Probleme zu lösen, die bei der Auflösung von NetBIOS-Namen in komplexen, gerouteten Netzwerken auftreten.

Die LMHOSTS-Datei behob nur einen Nachteil broadcast-basierter Systeme; sie ermöglichte die Auflösung von Namen über Router hinweg. Da das System selbst immer noch auf Broadcast-Nachrichten basierte, wurden die Probleme des Broadcast-Verkehrs und der Belastung lokaler Knoten nicht gelöst. Die RFCs 1001/1002 behandeln diese Probleme und definieren ein Protokoll, das selbst über Router hinweg die Registrierung und Auflösung von Namen durch Unicast-Datagramme beim NetBIOS-Name Server (NBNS) erlaubt. Dies macht eine LMHOSTS-Datei nicht mehr notwendig, stellt die dynamische Natur der NetBIOS-Namensauflösung wieder her und ermöglicht somit die Kooperation mit dem Dynamic Host Configuration Protocol (DHCP) [Droms, 93]. Wenn beispielsweise die dynamische Adreßzuweisung durch DHCP neue IP-Adressen für Rechner liefert, die sich zwischen Subnetzen bewegen, werden die Änderungen automatisch in der WINS-Datenbank aktualisiert. Weder der Benutzer noch der Netzwerkadministrator muß in solch einem Fall eine Anpassung der Bindung des Namens and die Adresse vornehmen.

Abbildung Anhang B .2: Konfiguration eines WINS-Klienten

Das WINS-Protokoll basiert auf den NBNS-Protokollen, die in den RFCs 1001/1002 definiert wurden, so daß es mit anderen Implementierungen dieser RFCs zusammenarbeitet. Eine andere RFC-konforme Implementierung des Klienten kann den WINS-Server kontaktieren, und genauso kann ein Windows TCP/IP-Klient mit anderen Implementierungen des NBNS-Servers kommunizieren. Weil jedoch das WINS-Server-zu-Server- Replikationsprotokoll nicht im Standard spezifiziert wird, kooperiert der WINS-Server nicht mit anderen Implementierungen eines NetBIOS-Name Servers. Zwischen WINS-Servern und NICHT-WINS NBNS werden daher keine Daten repliziert. Folglich bildet das WINS-System kein gemeinsames Ganzes und die Namenauflösung kann nicht garantiert werden. Das WINS-System besteht aus zwei Hauptkomponenten, den WINS-Servern und den WINS-Klienten.

· Bearbeitet Aufträge für die Registrierung und Freigabe von Namen von WINS-Klienten und registriert bzw. entfernt ihre Namen und IP-Adressen.

· Antwortet auf Namensanfragen von WINS-Klienten, indem die IP-Adresse des angefragten Namens zurückgegeben wird, sofern der Name vorhanden ist.

· Repliziert die WINS-Datenbank bei einem anderen WINS-Server.

· Registriert bzw. löscht seinen Namen beim WINS-Server, sobald er im Netzwerk aktiv bzw. inaktiv wird.

· Kontaktiert den WINS-Server für die Auflösung eines Namens.

Anhang B .1.3.1 Integration von WINS und Domain Name System (DNS)

In Windows NT 4.0 ist Microsoft’s Implementierung von DNS [Mockapetris, 84a] fest in WINS integriert. Dies macht es NICHT-WINS Klienten möglich, NetBIOS-Namen aufzulösen, indem ein DNS-Server kontaktiert wird. Administratoren können nun alle statischen Einträge für Microsoft-basierte Klienten in den Zonendateien von DNS-Servern zugunsten der dynamischen Integration von WINS/DNS entfernen. Wenn beispielsweise ein nicht-Microsoft-basierter Klient eine WWW-Seite auf einem HTTP-Server zugreifen möchte, der DHCP/WINS verwendet, so kann der Klient beim DNS-Server nachfragen, der DNS-Server wiederum kann bei WINS anfragen und der Name kann aufgelöst und die Adresse zum Klienten zurückgegeben werden. Vor der Integration mit WINS gab es wegen der dynamischen Host-Adressierung mit DHCP keine Möglichkeit, den Namen zuverlässig aufzulösen. Die Details über die Integration von WINS und DNS erfährt der Leser im White Paper der WINS Implementierung für Windows NT 4.0 [Microsoft, 97a].

Anhang B .1.3.2 Funktionale Beschreibung von WINS

Die folgende Funktionsbeschreibung behandelt speziell die Registrierung und Auflösung von Namen innerhalb eines WINS-Systems. Broadcast-basierte Systeme können von Zeit zu Zeit zum Vergleich erwähnt werden, werden aber nicht im Detail behandelt.

In einem WINS-System werden alle Namen in einem WINS-Server eingetragen (vgl. Abbildung Anhang B .3). Die Namen werden in einer Datenbank auf dem WINS-Server gespeichert, der Anfragen für die Auflösung von Namen zu IP-Adressen basierend auf den Einträgen in dieser Datenbank beantwortet. Ausfallsicherheit und Lastausgleich werden realisiert, indem mehr als ein WINS-Server im WINS-System installiert wird. Diese Server gleichen ihre Datenbankeinträge periodisch untereinander ab, um die Konsistenz des Namensraums sicherzustellen.

Abbildung Anhang B .3: Die WINS-Datenbank eines WINS-Servers

Jeder Name hat einen Eintrag in der Datenbank. Er wird primär von dem WINS-Server verwaltet, bei dem er registriert wurde, und auf allen anderen WINS-Servern als Kopie gespeichert. Jeder Eintrag besitzt einen Zustand, der ihm zugeordnet ist. Der Namenseintrag kann im aktiven, freigegebenen oder gelöschten Zustand sein. Die Namenseinträge werden zusätzlich mit einer Versionsnummer versehen, die für die Replikation verwendet wird.

Das WINS-System erlaubt auch das Registrieren statischer Namen. Hierdurch kann der Administrator Namen für Betriebssysteme registrieren, die keine dynamische Registrierung von Namen unterstützen. WINS unterscheidet zwischen dynamischen und statischen Einträgen. Statische Namen werden ein wenig anders behandelt als dynamische Namen.

Anhang B .1.3.3 Registrieren, Aktualisieren und Freigeben von Namen

WINS ist eine dynamische Namensverwaltung, die das Registrieren, Aktualisieren und Freigeben von Namen durch Klienten erlaubt (vgl. Statistik eines WINS-Servers in Abbildung Anhang B .5). Die Registrierung von Namen ist eine Anfrage für den Gebrauch eines Namens. Die Anfrage kann für einen eindeutigen Namen oder einen Gruppennamen sein. NetBIOS-Anwendungen können einen oder mehrere Namen registrieren. Namen werden dynamisch durch den Registrierungsvorgang belegt, wobei jede Anwendung mit anderen Anwendungen konkurriert.

Um einen Namen zu registrieren, schickt der Klient einen Name Registration Request direkt zum WINS-Server. Der WINS-Server nimmt die Registrierung an oder weist sie zurück, indem er eine positive oder negative Antwort (Name Registration Response) an den Klienten zurücksendet. Die Maßnahmen, die durch den WINS-Server ergriffen werden, hängen von verschiedenen Faktoren ab, ob der Name bereits in der Datenbank existiert und welchen Zustand dieser besitzt, ob er dieselbe oder eine andere Adresse hat und ob die Registrierung für einen eindeutigen oder einen Gruppennamen erfolgen soll.

Abbildung Anhang B .5: Zugriffsstatistik eines WINS-Servers

Wenn der Name nicht in der Datenbank existiert, wird er dort mit einer Versionsnummer, einem Zeitstempel mit der aktuellen Uhrzeit+Erneuerungsintervall und der Identifikation des primären WINS-Servers eingetragen. Eine positive Antwort auf die Registrierungsanforderung wird gesendet. Das Erneuerungsintervall gibt die Zeit an, die der Namen Gültigkeit besitzt.

Wenn der Name bereits in der Datenbank mit der gleichen IP-Adresse wie angefordert eingetragen ist, so hängen die zu ergreifenden Maßnahmen vom Zustand des Namenseintrags und den Besitzverhältnissen ab. Wenn der Zustand aktiv ist und der Eintrag diesem WINS-Server gehört, wird der Zeitstempel aktualisiert und eine positive Antwort auf die Registrierungsanforderung gesendet. Wenn der Eintrag sich im freigegebenen oder im gelöschten Zustand befindet, oder wenn der Eintrag einem anderen WINS-Server gehört, so wird die Registrierung wie für einen neuen Eintrag behandelt. Der Zeitstempel, die Versionsnummer und die Besitzverhältnisse werden aktualisiert und eine positive Antwort auf die Registrierungsanforderung wird gesendet.

Falls der Name in der WINS-Datenbank bereits unter einer anderen IP-Adresse registriert ist, muß der WINS-Server darauf achten, daß der Name nicht doppelt vergeben wird. Wenn sich der Namenseintrag im freigegebenen oder im gelöschten Zustand befindet, kann der WINS-Server diesen Namen zuweisen. Der Antrag wird wie eine Neueintragung behandelt, und eine positive Name Registration Response wird zurückgesendet. Wenn sich jedoch der Eintrag im aktiven Zustand befindet, muß der Knoten, der den Namen trägt, kontaktiert werden, um zu prüfen, ob er noch im Netzwerk existiert.

Der WINS-Server sendet zuerst ein Wait for Acknowledgment (WACK) zum anfordernden Knoten und gibt eine Zeit an, die der Klient warten sollte, um eine Antwort zu erhalten. Der WINS-Server sendet dann eine Namensanfrage an den Knoten, der in der Datenbank für den Namen registriert ist. Wenn der Knoten existiert, sendet er eine positive Name Query Response an den WINS-Server zurück. Der WINS-Server sendet dann seinerseits eine negative Name Query Response an den anfordernden Knoten und weist damit die Registrierung des Namens zurück. Wenn eine positive Name Query Response empfangen wird, schickt der WINS-Server die Namensanfrage ungefähr in einem Abstand von 500ms zwei weitere Male. Nach drei Versuchen ohne Antwort wird eine positive Name Query Response an den anfordernden Knoten gesendet und der Name wird in die WINS-Datenbank als Neueintragung aufgenommen.

Abbildung Anhang B .7: Konfigurierung der Parameter zur Wahrung der Konsistenz der WINS-Datenbank

Namen, die von WINS verwaltet werden, erhalten bei der Registrierung eine Time to Live (TTL) oder ein Erneuerungsintervall (vgl. Abbildung Anhang B .7). Ein Name muß erneuert werden, bevor diese Zeit verstrichen ist, sonst wird er freigegeben. Es liegt in der Verantwortlichkeit des Klienten, den Namen durch einen Name Refresh Request an den WINS-Server zu erneuern, bevor das Erneuerungsintervall abläuft. Windows NT-Klienten erneuern den Eintrag nach der halben Zeit des Erneuerungsintervalls. Andere Klienten können mit anderen Frequenzen erneuern. Der Klient kann die Erneuerungsfrequenz erhöhen, wenn der WINS-Server nicht auf den Erneuerungsauftrag reagiert. Der WINS-Server behandelt einen Erneuerungsauftrag für einen Namen wie die Registrierung eines Namens.

NetBIOS-Namen können explizit oder implizit freigegeben werden. Namen werden explizit freigegeben, wenn ein Knoten ordnungsgemäß abgemeldet wird. Eine implizite Freigabe tritt gewöhnlich auf, wenn ein Knoten ausfällt oder abgeschaltet wird, und wird vom WINS-Server erkannt, wenn ein Name nicht innerhalb des vereinbarten Zeitintervalls erneuert wird.

Wenn ein Name freigegeben wird, wird der Namenseintrag in der WINS-Datenbank als freigegeben gekennzeichnet und mit einem Zeitstempel aus aktueller Uhrzeit+Löschintervall versehen. Diese Information wird nicht an die replizierenden WINS-Servers weitergegeben. Wenn die Freigabe explizit erfolgt, wird der WINS-Server zum Eigentümer des Namenseintrags, wenn er es nicht bereits ist.

In Windows NT 4.0 wird die Freigabe anders behandelt, wenn die Identifikation des verwaltenden Servers unterschiedlich ist (der Klient gibt den Namen bei einem anderen WINS-Server frei, als er ihn registrierte). In diesem Fall wird der Eintrag als gelöscht gekennzeichnet und der Zeitstempel wird auf die aktuelle Uhrzeit+Löschintervall+Löschauszeit gesetzt. Dieses ist notwendig, um in Windows Inkonsistenzen zwischen einem sekundären und einem primären WINS-Server zu vermeiden. Ohne diese Maßnahme würde der Name auf einen WINS-Server freigegeben und länger als gewünscht auf dem anderen Server aktiv bleiben, weil ein freigegebener Namenseintrag nicht wieder repliziert wird, da er ja bereits einmal repliziert worden ist. Das Versetzen eines freigegebenen Namenseintrags in den gelöschten Zustand erzwingt seine Replikation und synchronisiert die WINS-Datenbanken schneller. War beispielsweise der primäre WINS-Server eines Klienten nicht erreichbar, als er abgeschaltet wurde, so wurde die Namensfreigabe an den sekundären WINS-Server gerichtet. Wäre der primäre WINS-Server wieder verfügbar, sobald der Klient neu bootet, so würde der Klient sich beim primären WINS-Server erneut registrieren und fortfahren seinen Namenseintrag beim primären WINS-Server zu erneuern, der den Klienten noch im aktiven Zustand glaubt. Die Datenbank des sekundären WINS-Servers würde den Klienten im freigegebenen Zustand halten.

Anhang B .1.3.4 Konflikterkennung während der dynamischen Registrierung

Wenn ein Klient einen Namen registriert oder erneuert, kann dieser Name in der WINS-Datenbank bereits existieren. Die Maßnahmen, die durch den WINS-Server ergriffen werden, hängen davon ab, in welchem Zustand sich der Namenseintrag befindet. Der Name kann eindeutig oder ein Gruppenname sein. Er kann statisch oder dynamisch registriert worden sein. Der Namenseintrag kann im Original oder als Kopie vorliegen. Er kann aktiv, freigegeben, oder gelöscht (Grabdenkmal) sein. Die IP-Adresse kann übereinstimmen oder unterschiedlich sein.

Zwei Fälle sind sehr einfach und immer gleich zu behandeln. Die normalen Gruppeneinträge und die statischen Einträge werden nie überschrieben. Der WINS-Server antwortet immer mit einer negativen Name Registration Response auf den Registrierungsauftrag für einen Namen, der in der Datenbank als Gruppenname oder statischer Name eingetragen ist. Spezielle Gruppen erhalten zusätzliche Mitglieder durch eine spezielle Gruppenregistrierung. Im Falle, daß sich der vorhandene Namenseintrag im freigegebenen oder im gelöschten Zustand befindet, erfolgt die Registrierung wie bei einem neuen Eintrag. Hierdurch erhält man eindeutige dynamische Einträge.

|

Status |

Aktion |

|

Owned

active |

Time

stamp |

|

Replica

active |

Time

stamp, take ownership, new version ID |

|

Released |

Time

stamp, make active, new version ID |

|

Owned

tombstone |

Time

stamp, make active, new version ID |

|

Replica

tombstone |

Time

stamp, take ownership, make active, new version ID |

Tabelle Anhang B .1: Aktivitäten in Abhängigkeit vom Zustand des Namenseintrags in WINS

Wenn die IP-Adressen übereinstimmen, liefert der WINS-Server eine positive Name Registration Response und ergreift die in Tabelle Anhang B .1 aufgeführten Maßnahmen. Wenn die IP-Adressen unterschiedlich sind und der Namenseintrag freigegeben oder gelöscht ist, wird die Registrierung wie für einen neuen Namen behandelt. Eine positive Name Registration Response wird zurückgesendet und der Eintrag aktualisiert, um die neue Zeit, den Eigentümer, die neue Versionsnummer und den aktiven Zustand festzuhalten.

Wenn der Namenseintrag sich im aktiven Zustand befindet und eine andere IP-Adresse besitzt, muß der WINS-Server feststellen, ob der Name mit der alten IP-Adresse noch existiert. Eine Namensanfrage wird zum Knoten mit der alten IP-Adresse geschickt. Wenn die alte Adresse mit einer positiven Name Query Response antwortet, weist der WINS-Server seinerseits die Neueintragung mit einer negativen Name Registration Response zurück. Wenn die alte Adresse nicht auf die Namensanfrage reagiert, wird die Neueintragung angenommen.

Anhang B .1.3.5 Namensanfragen in WINS

Namensanfragen werden durch Klienten initiiert, um die IP-Adressen zu NetBIOS-Namen zu ermitteln. Der WINS-Server antwortet auf Abfragen mit einer Liste von IP-Adressen für jeden Namen (mehr als eine Adresse, nur wenn es sich um einen Special Group- oder einen Multihomed-Namen handelt). Der WINS-Server schickt so viele Antworten, wie in ein UDP-Paket passen. Weil Special Groups auf 25 Namen begrenzt sind, passen alle Informationen immer in ein UDP-Paket.

Ein Windows NT 3.5 Rechner fragte nur beim sekundären WINS-Server für die NetBIOS-Namensauflösung nach, falls er keine Antwort vom primären WINS-Server erhielt. Wurde hingegen der NetBIOS-Name nicht in der primären WINS-Datenbank gefunden, kontaktierte Windows NT 3.5 den sekundären WINS-Server nicht. In Windows NT 3.51, Windows 95 und Windows für Workgroups 3.11 wurde die Suchordnung so geändert, daß der sekundäre WINS-Server auch kontaktiert wird, wenn der gesuchte Name nicht in der Datenbank des primären WINS-Servers gefunden wurde.

Abbildung Anhang B .8: Beispiel einer Netzwerk-Konfiguration mit WINS-Servern

Wenn in Abbildung Anhang B .8 Klient B mit Klient C kommunizieren möchte, muß der Name „Klient C“ zur IP-Adresse 128.11.33.104 aufgelöst werden. Klient B sucht dazu zuerst in seinem Namenscache nach der IP-Adresse von „Klient C“. Wenn Klient B den Namen vor kurzem verwendet hat, ist er noch im Cache vorhanden.

Wenn der Namenseintrag mit der Adresse nicht im Cache enthalten ist, schickt Klient B eine Namensanfrage zum WINS-Server WINS A. Wenn WINS A den Namen in seiner Datenbank findet, sendet er eine positive Name Query Response mit der IP-Adresse von Klient C zu Klient B, andernfalls eine negative Name Query Response. Es gibt verschiedene Gründe, warum der Name „Klient C“ nicht in der Datenbank von WINS A gefunden werden könnte:

· Klient C ist noch nicht von WINS B bei WINS A repliziert worden. Der Name kann nicht aufgelöst werden, bis die Replikation erfolgt ist.

· Klient C ist ein Broadcast-Knoten und registriert sich nicht bei WINS. Der Name kann nur aufgelöst werden, wenn er in eine LMHOSTS-Datei eingetragen wird.

· Klient C ist ein DNS-Knoten und kein NetBIOS ist installiert. Der Name kann aufgelöst werden, wenn Klient B so konfiguriert wird, daß er einen DNS-Server kontaktiert.

Erhält Klient B eine negative Name Query Response, so hängt seine Reaktion davon ab, welchen TCP/IP-Protokollstapel er verwendet. Arbeitet Klient B mit dem Microsoft TCP/IP-Stapel, so kontaktiert er den sekundären WINS-Server. Wenn dieser auch eine negative Name Query Response liefert, verteilt Klient B, vorausgesetzt er ist als Broadcast-Knoten konfiguriert, die Namensanfrage per Broadcast. Die Anfrage wird in diesem Fall erfolglos bleiben, weil Klient C sich in einem anderen Netz befindet und der Router Broadcast-Nachrichten nicht weitergibt. Als nächstes würde Klient B in der LMHOSTS-Datei nachschlagen und beim DNS-Server anfragen, um den Namen aufzulösen.

Obwohl RFC 1001 empfiehlt, daß Broadcast-Knoten nicht in gerouteten Netzwerken verwendet werden, befinden sich in der Praxis dennoch gelegentlich Broadcast-Knoten in gerouteten Netzen. Oft gibt es gute Gründe, warum diese Broadcast-Knoten nicht sofort entfernt oder aktualisiert werden können. Aus diesem Grund führte WINS das Konzept der Proxy-Server ein.

Proxy-Server sind Knoten, die auf Namensoperationen (Registrieren, Freigeben, Abfragen) von Broadcast-Knoten achten und für jene Namen antworten, die nicht im lokalen Netz sind. Proxy-Server kommunizieren mit dem WINS-Server mit gerichteten Datagrammen, um die Informationen zu erhalten, die notwendig sind, um auf Broadcast-Nachrichten zu antworten.

Anhang B .1.4 Abschließender Vergleich dynamischer Namensverwaltungen

Die Verwaltung von Geräten und Diensten anhand von Namen ist ein grundlegendes Problem in Betriebssystemen. Unterschiedliche Ansätze zur Geräteverwaltung durch zentrale Tabellen und dynamische Verfahren wurden im vorangegangenen Abschnitt präsentiert.

Die dezentrale dynamische Verwaltung lokal registrierter Dienste und Geräte, wie etwa durch das AppleTalk Name Binding Protocol (NBP), hat gegenüber der Verwaltung zentral administrierter Tabellen den Vorteil, daß sie stets den aktuellen Stand der Gerätebasis widerspiegelt. Ein Nachteil ist die immanente Abhängigkeit von der Mehrpunktfähigkeit des Kommunikationsmediums und die Belastung des Netzwerks und der Rechner durch Broadcast-Nachrichten. Die in NBP verwendeten Methoden zur Namensverwaltung skalieren daher nicht und sind somit nur für den lokalen Netzwerkbereich sinnvoll einsetzbar.

Der Microsoft Windows Internet Name Service (WINS) hat gegenüber anderen Namensverwaltungen den Vorteil, daß er dynamisch eine zentrale Datenbank für Rechnernamen verwaltet. WINS verwaltet die NetBIOS-Namensdatenbank mittels gerichteter Nachrichten, wodurch der IP-Broadcast-Verkehr im Netzwerk reduziert wird und Klienten Rechner in lokalen oder Weitbereichsnetzwerken lokalisieren können. Ferner besteht für Klienten die Möglichkeit in einem Windows NT server-basierten Netz in entfernten Domänen zu blättern, ohne daß ein lokaler Domänen-Verwalter auf der anderen Seite des Routers existiert. Die Skalierbarkeit von WINS ist auf wenige Netzwerksegmente beschränkt, da lediglich eine flache Verwalterstruktur vorgesehen ist. Über Proxy-Server werden Namensoperationen, die auf Broadcast-Nachrichten basieren, über das lokale Netzwerk hinaus wirksam und erhöhen somit die Skalierbarkeit von WINS. Sekundäre WINS-Server steigern die Verfügbarkeit der zentralen WINS-Datenbank und erhöhen die Ausfallsicherheit.

Die Verwaltung von Namen für Systemkomponenten und -objekte muß dynamisch erfolgen, um der wachsenden Dynamik gerade verteilter Systeme gerecht zu werden.

Anhang B .2 Verteilte Dateiverzeichnisse

Eine verbreitete Form der Datenhaltung in verteilten Systemen sind verteilte Dateisysteme. In den letzten Jahren wurde eine Vielzahl von verteilten Dateisystemen entwickelt. Oftmals sind sie Bestandteil verteilter Betriebssysteme (LOCUS, Clouds, Chorus, Amoeba, V-system, SOS, DACNOS, BirliX, MOS etc.). Tannenbaum [Tannenbaum, 85] gibt einen Überblick über die Problematik der verteilten Dateisysteme und trägt hier wesentlich zur Begriffsbildung bei. Borghoff beschreibt in [Borghoff, 89] eine vollständige Charakterisierung verteilter Dateisysteme anhand verschiedener Transparenzarten.

Ein verteiltes Dateisystem ist eine logische Zusammenfassung lokaler Dateiverzeichnisse, die sich auf verschiedenen Rechnern eines Rechnernetzes befinden, zu einem gemeinsamen Dateisystem. Dies führt zur Entkopplung der logischen von der physikalischen Struktur des Dateisystems. Verteilte Dateisysteme erlauben den transparenten Zugriff auf alle Objekte eines verteilten Systems, die unter der Dateiabstraktion zu erfassen sind. Insbesondere in UNIX-Systemen kann somit ein großer Teil der Systemfunktionalität verteilt zugegriffen werden. Zur Konstruktion gemeinsamer Dateiverzeichnisse kommen in verteilten Dateisystemen unterschiedliche dynamische Mechanismen zur Anwendung, die im folgenden dargestellt werden.

Anhang B .2.1 Verteilte Verzeichnisse durch eine zusätzliche Dimension

Auf den ersten Blick neigt man dazu, anzunehmen, daß der Zugriff auf Verzeichnisse entfernter Knoten die Einführung einer zusätzlichen Dimension bedürfe. Schließlich kann derselbe Pfadname auf unterschiedlichen Knoten unterschiedliche Dateien bezeichnen. Diesen Ansatz verfolgte das IBIS-Projekt [Tichy, 84], welches den Versuch unternahm, auf Benutzerebene UNIX BSD-Dateisysteme gemeinsam zu verwenden. In IBIS wurde der Namensraum von Dateien zu einem dreidimensionalen Raum erweitert.

Abbildung Anhang B .9: Vereinigen der Namensräume durch eine zusätzliche Dimension

Bei dieser Methode bestehen Dateinamen aus zwei Komponenten: Einem Knotennamen und dem üblichen UNIX-Pfadnamen (vgl. Abbildung Anhang B .9). Ein Name „Knoten:Pfad“ wird als Pfad auf dem Rechner „Knoten“ interpretiert. Die Komponente „Knoten“ ist dabei optional. Fehlt die Angabe des Knotens, so wird der Pfad lokal interpretiert. Diese Methode bietet Zugriffstransparenz für Dateien. Der Benutzer muß keine Knotenadresse oder Routing-Information angeben. Derselbe Name kann überall im Netzwerk verwendet werden. Dieses Schema ist jedoch nicht rückwärtskompatibel zur UNIX-Namenssyntax. So müssen beispielsweise Programme, die Dateinamen interpretieren, angepaßt werden. Die neue Syntax weist dem Doppelpunkt „:“ eine besondere Bedeutung zu. Außerdem kann die neue Syntax mehrdeutig sein, wie im Beispiel von „Knoten1:Knoten2:Pfad“, in dem „Knoten2:Pfad“ in Knoten1 interpretiert werden kann oder „Knoten1:Knoten2“ die Adresse angeben kann, unter der „Pfad“ interpretiert wird. Auch relative Namen, wie „Knoten1:usr/bin/type“, bereiten Probleme, da nicht festgelegt ist, wozu der Pfadname relativ ist.

Ein ähnliches Konzept zur Bildung eines gemeinsamen Namensraums findet sich auch im Apple File Sharing Protocol [Apple, 87]. Dabei spannen jedoch nicht die Knoten eine weitere Dimension auf, sondern die Volumes eines Knotens. Die Volume-Namen werden dabei transparent an den Pfadnamen angefügt (z.B.: PowerMac:HD250: Dokumente: Informatikbericht).

Anhang B .2.2 Verteilte Verzeichnisse durch eine gemeinsame Wurzel

Einen Mechanismus zur Verbindung lokaler Namensräume, der die Aufgabe der UNIX-Dateinamensyntax nicht erzwingt, bot als eines der ersten Systeme UNIX United der Newcastle Connection [Brownbridge, 82]. Hier wurden UNIX-Dateiverzeichnisse orts- und zugriffstransparent mit Hilfe der sogenannten super root zu einem einzigen Verzeichnis zusammengefaßt.

Abbildung Anhang B .10: Vereinigen der Namensräume durch eine super root

Durch die super root wird eine virtuelle, globale Struktur erzeugt, die alle Unterbäume verbindet (vgl. Abbildung Anhang B .10). Die super root-Einträge sind virtueller Natur und werden durch die Software-Schichten der Newcastle Connection unterstützt. Der Aufstieg vom lokalen Verzeichnis „/“ zur super root wird durch die Sequenz „/..“ erreicht. Daher verweist „/../Knoten 1“ auf die Wurzel des Knotens 1. Auf diese Art bleibt das globale Dateisystem eine Baumstruktur, insbesondere enthält das Dateisystem keine Zyklen[AL1], mit Ausnahme der konventionellen „.“ und „..“ Zyklen. Den „..“ Bezeichner kommt jedoch eine andere Bedeutung zu als in herkömmlichen UNIX-Systemen.

Anhang B .2.3 Verbinden lokaler Namensräume durch Montieren

Einen anderen Ansatz zur Konstruktion rechnerübergreifender Namensräume verfolgt u.a. das sog. Network File System (NFS) [Sandberg, 85] [SUN, 89], das de facto zum Standard für verteilte Dateisysteme avancierte. NFS ist ein zugriffstransparentes Dateisystem, das von SUN Microsystems, Inc. entwickelt wurde. In NFS ist es möglich, jedes Unterverzeichnis eines entfernten Knotens an jedes lokale Verzeichnis zu binden (mount).

Klienten richten einen knotenübergreifenden Namensraum aus Dateinamen ein, indem sie entfernte Verzeichnisse dem lokalen Namensraum anfügen (vgl. Abbildung Anhang B .11). Diese müssen zuvor von dem Knoten, der sie bereitstellt, explizit exportiert werden. Erst wenn ein Verzeichnis montiert wurde, kann es zugegriffen werden. Der Punkt im lokalen Verzeichnis, in dem das entfernte Verzeichnis montiert wird, kann vom Klienten bestimmt werden. Daher erzwingt NFS keinen systemweiten einheitlichen Namensraum. Entfernte Dateien können auf unterschiedlichen Klienten unterschiedliche Pfadnamen besitzen. Durch die hohe Flexibilität bei der Konstruktion eines verteilten Namensraums erlaubt NFS jedoch ohne weiteres mittels geeigneter Konfigurationstabellen in den Klienten die Realisierung eines einheitlichen Namensraums. Hierdurch kann auch das Ziel der Ortstransparenz weitgehend erreicht werden.

Abbildung Anhang B .11: Montieren von Unterverzeichnissen in NFS

Das Montieren von Verzeichnissen ermöglicht eine dynamische Administration und gibt dem Anwender einen hohen Grad an Freiheit in der Konfiguration seines Dateisystems. Inhärent ist jedoch die Gefahr der Erzeugung eines „Spaghetti“-Systems, wobei entfernte Verweise hin und zurück verweisen können, da jeder Punkt in einem „gemounteten“ Verzeichnis selbst wieder ein „Mount“-Punkt werden kann. Durch den hohen Grad an Transparenz dieses Schemas hat der Ausfall eines Knotens das Verschwinden einer für den Benutzer oft unübersehbar großen Menge von Unterverzeichnissen zur Folge.

Die vorgestellte Methode des Montierens führt eine neue Art von Zyklen in den Namensgraphen ein. Das ist jedoch nicht als zusätzliche Komplikation zu werten, da UNIX selbst bereits symbolische Verweise (Links) unterstützt. Die „Mount“-Methode realisiert die volle Konnektivität von Mount-Punkten, so daß jeder erreichbare Punkt einen Rückwärtspfad besitzt. Volle Konnektivität wird auch verlangt, damit jede Datei im System einen absoluten Pfadnamen besitzt, auch wenn dieser nicht notwendigerweise eindeutig ist.[AL2]

UNIX-Dateisysteme übersetzen beim Zugriff auf Dateien mehrteilige Pfadnamen sukzessive in i-Node-Referenzen. In NFS können Pfadnamen nicht im Server übersetzt werden, da der Pfadname einen „Mount“-Punkt beim Klienten überschreiten kann. Daher werden Pfadnamen geparsed und ihre Übersetzung wird vom Klienten kontrolliert. Jeder Teil eines Namens, der auf ein entferntes Verzeichnis verweist, wird durch eine eigenständige lookup-Anfrage an den Server in ein File Handle übersetzt. In jedem Schritt wird anhand der Mount-Tabelle des Klienten überprüft, ob auf einen anderen Server zugegriffen werden muß. Die Resultate eines jeden Schrittes der Übersetzung des Pfadnamens werden vorgehalten, um die Effizienz dieses Vorgangs zu erhöhen. Dabei macht man sich die Lokalität von Dateireferenzen zunutze. Programm und Benutzer greifen typischerweise auf Dateien zu, die sich nur in einem oder wenigen Verzeichnissen befinden.

Abschließend seien nochmals die Schwächen des NFS resümiert:

• Die Schaffung einer einheitlichen ortstransparenten Struktur der Verzeichnisse ist nur durch manuelle Administration möglich. Die notwendigen Mechanismen stellt NFS hierfür bereit, die adäquate Ausführung bleibt jedoch letztendlich dem Systemadministrator überlassen.

• NFS bietet keine Migrationstransparenz. Wechselt ein Benutzer den Knoten, so findet er eine andere Verzeichnisstruktur vor.

• Eine Änderung der Verzeichnisstruktur impliziert eine aufwendige manuelle Administration der Mount-Tabellen eines jeden Klienten.

• Verzeichniseinträge und Dateien befinden sich in NFS immer auf demselben Knoten. Eine Replikation von Verzeichniseinträgen ist nicht vorgesehen. Lediglich die Zugriffszeit auf entfernte Einträge wird durch das Vorhalten von Pfadnamen verkürzt.

• NFS bietet keine globale Struktur, die alle Dateien weltweit verwaltet, sondern faßt immer nur die Verzeichnisse kleinerer und mittlerer Rechnerverbunde zu einem einheitlichen Namensraum zusammen.

• NFS verwaltet nur Systemobjekte, die sich der UNIX-Dateienabstraktion unterordnen. Allgemeine Objekte moderner Betriebssysteme sind durch dieses Konzept nicht erfaßt.

Parallel zu NFS entstand am Information Technology Center (ITC) der Carnegie-Mellon University in Pittsburgh, USA das Andrew File System (AFS) [Howard, 88], [Morris, 86], [Satyana., 85] [Satyana., 90a] [Satyana., 90b]. AFS entwickelte sich aus den Vorläufersystemen VICE/Virtue/Venus. Im Laufe der Zeit erfuhr das System mehrere grundlegende Revisionen und wurde schließlich als AFS3 zum Produkt. Das DFS in OSF DCE stellt ebenfalls eine Überarbeitung von AFS3 dar. Eine Weiterentwicklung von AFS ist Coda [Satyana., 87], das in erster Linie eine hohe Ausfallsicherheit und Skalierbarkeit anstebt. Coda bietet im Gegensatz zu AFS zusätzlich Unterstützung zur Behandlung modifizierter Replikationen bei Vorliegen einer Netzwerkpartitionierung.

Abbildung Anhang B .13: Lokale und gemeinsame Namensräume in AFS

AFS unterscheidet auf der Anwendungsebene zwischen lokalen und gemeinsamen Namensräumen für Dateinamen (vgl. Abbildung Anhang B .13). Der gemeinsame Namensraum ist auf allen Arbeitsstationen identisch und erscheint, obwohl er über mehrere Server verteilt ist, den Klienten völlig homogen. Da Dateinamen keine Kennung des Servers enthalten, besteht für eine Anwendung keine Möglichkeit, aus dem Pfadnamen den Server zu ermitteln, der eine bestimmte Datei enthält. Der lokale Namensraum ist klein und enthält entweder Dateien für die lokale Initialisierung oder Temporärdateien. In der Praxis befinden sich nahezu alle Dateien, die ein Anwender benutzt, im gemeinsamen Namensraum. Ein Anwender kann daher die Arbeitsstation wechseln und behält eine konsistente Sicht seiner Dateien.

Sowohl der lokale als auch der gemeinsame Namensraum in AFS ist hierarchisch strukturiert und ähnlich dem eines UNIX-Dateisystems. In der UNIX-Terminologie repräsentiert der lokale Namensraum das root file system einer Arbeitsstation und der gemeinsame Namensraum wird bei der Initialisierung der Arbeitsstation auf das Verzeichnis „/cmu“ montiert. Da die Namen aller gemeinsamen Dateien das Präfix „/cmu“ teilen, kann problemlos zwischen lokalen und entfernten Dateien unterschieden werden. Der Namensraum wird unterteilt in eigenständige Unterbäume, die jeweils von einem einzigen Server verwaltet werden.

AFS unterstützt im Gegensatz zu NFS nicht nur das Vorhalten von Verzeichniseinträgen, sondern auch das Vorhalten und die Replikation von Dateien. Hierdurch wird in AFS eine weit höhere Skalierbarkeit erreicht, als dies in NFS aus Leistungsgründen realisierbar ist.

Anhang B .2.4 Einheitliche gemeinsame Verzeichnisstruktur in LOCUS

Alle bisher beschriebenen Systeme vereingen konventionelle UNIX-Dateisysteme verschiedener Knoten, um einen verteilten logischen Verzeichnisbaum zu realisieren. Einen völlig anderen Ansatz verfolgt das LOCUS System [Walker, 83] [Popek, 87], das an der University of California at Los Angeles entwickelt wurde. LOCUS realisiert die Verteilung des Systems auf der Ebene einzelner Dateien. Dem Benutzer wird ein einziger UNIX-ähnlicher Verzeichnisbaum präsentiert, der sich aus logischen Dateigruppen (file groups) zusammensetzt. Als Dateigruppen dienen Plattenpartitionen mit eigenen Dateisystemen und den zugehörigen Tabellen mit i-Nodes. Die einzelnen Dateigruppen werden durch einen Mount-Mechanismus zusammengebunden. Die zugehörigen Mount-Tabellen sind auf allen Knoten repliziert. Eine Dateigruppe alloziiert bestimmte Plätze im Netzwerk, die als physikalische Container bezeichnet werden und der Aufnahme von Dateien und i-Nodes dienen. Eine gegebene Datei besitzt gewöhnlich mehrere Replikationen, die in verschiedenen logischen Containern gespeichert werden, um die Zuverlässigkeit des Dateisystems zu erhöhen. Es wird jedoch immer nur ein konventioneller UNIX-Dateisystembaum unterhalten. Replikation findet auf der Basis von i-Nodes statt.

Abbildung Anhang B .14: Verteilung eines LOCUS-Verzeichnisses auf file groups

Jede Datei und jedes Verzeichnis in LOCUS ist einer Menge von physikalischen Containern auf verschiedenen Knoten zugeordnet (vgl. Abbildung Anhang B .14). Zusätzlich zu den normalen Informationen in UNIX i-Nodes unterhält LOCUS Versionsvektoren, die angeben, wo die Versionsnummer eines jeden physikalischen Containers gespeichert wird. Die Konflikterkennung vergleicht die Versionsvektoren unterschiedlicher physikalischer Kopien. Der Aufwand hierfür verhält sich jedoch quadratisch zur Anzahl der Replikationen und setzt somit der Skalierbarkeit des Systems Grenzen. LOCUS garantiert die Konsistenz replizierter Dateien und Verzeichnisse, sofern keine Partitionen auftreten. Wird die Verbindung zwischen replizierten Verzeichniseinträgen unterbrochen, so übernimmt LOCUS den automatischen Abgleich (Mischen) der Namensverzeichnisse, die unabhängig voneinander in verschiedenen Partitionen geändert wurden.

In LOCUS wird in jedem Knoten eine Tabelle mit „Mount“-Punkten und physikalischen Containern für alle Dateigruppen des Systems unterhalten. Geht man davon aus, daß jeder Knoten wenigstens einen physikalischen Container unterhält, so ist der systemweite Speicheraufwand für diese Tabellen und die Konsistenzprüfung von quadratischer Ordnung (vgl. [Barak, 86]).

Anhang B .2.5 Abschließender Vergleich verteilter Dateiverzeichnisse

Abschließend werden die verschiedenen Methoden zur Schaffung gemeinsamer Namensräume in verteilten Dateisystemen noch einmal gegenübergestellt. Tabelle Anhang B .1 gibt eine Zusammenfassung der Vergleichskriterien.

Die meisten der im vorangegangenen Abschnitt diskutierten Systeme sind konform zur UNIX-Dateinamenssyntax, wodurch dem Anwender der Einsatz verteilter Dateisysteme erleichtert wird. Alle vorgestellten Systeme bieten, zumindest bedingt, Orts- und Zugriffstransparenz, wobei LOCUS durch den einheitlichen Namensraum den höchsten Grad an Ortstransparenz realisiert. Weiterentwickelte Transparenzformen wie Fehler- und Replikationstransparenz offerieren lediglich LOCUS, AFS und Coda.

|

|

IBIS |

UNIX United |

Novell Netware |

Locus |

NFS |

AFS |

Coda |

|

Transparenz |

Orts,

Zugriffs, Replikations |

Orts,

Zugriffs |

Orts,

Zugriffs |

Orts,

Zugriffs, Replikations, Fehler |

Orts,

Zugriffs |

Orts,

Zugriffs, Replikations |

Orts,

Zugriffs, Replikations |

|

Namensraum-mechanismus |

zusätzliche Dimension |

super root |

Montieren von Volumes auf Pfade |

gemeinsamer Verzeichnis-baum |

Montieren entfernter Verzeichnisse |

Montieren entfernter Verzeichnisse |

Montieren entfernter Verzeichnisse |

|

Namenssyntax |

UNIX, modifiziert |

UNIX |

DOS |

UNIX |

UNIX |

UNIX |

UNIX |

|

Replikation von Verzeichnissen |

Nein |

Nein |

Nein |

Ja |

Nein |

Ja |

Ja |

|

Vorhalten von Verzeichnissen |

Nein |

Nein |

Nein |

Ja |

Ja |

Ja |

Ja |

|

Replikation von Dateien |

Ja |

Nein |

Nein |

Ja |

Nein |

Ja |

Ja |

|

Partitionen |

Nein |

Nein |

Nein |

Ja |

Nein |

Nein |

Ja |

|

Skalierbarkeit |

LAN |

LAN |

Betrieb |

LAN |

LAN |

global |

global |

[AL3]Tabelle Anhang B .1: Gegenüberstellung der Eigenschaften verteilter Dateisysteme

Durch die Replikation von Verzeichniseinträgen und Dateien wird die Skalierbarkeit der Systeme erhöht und die Verfügbarkeit und Zugriffszeit optimiert. Dabei gewährleistet sowohl LOCUS als auch Coda bei vorliegenden Netzwerkpartitionen die Konsistenz replizierter Verzeichniseinträge und Dateien durch Merge-Protokolle.

Verteilte Dateiverzeichnisse werden durch unterschiedliche Mechanismen gebildet. Gegenüber der wenig transparenten Anfügung des Rechnernamens als Präfix und der super root-Methode hat sich die Mount-Methode durchgesetzt. Sie bietet sowohl Transparenz als auch lokale Autonomie. Verteilte Dateisysteme, die das Montieren entfernter Verzeichnisse unterstützen, geben dem Anwender die Möglichkeit zur individuellen Gestaltung ihres Namensraums. Verzeichnisse können, die entsprechenden Rechte vorausgesetzt, dynamisch in den Namensraum eingefügt und entfernt werden. Das Montieren entfernter Verzeichnisse erfordert jedoch die lokale Verwaltung von Mount-Tabellen. Hierdurch wird maßgeblich die Skalierbarkeit verteilter Dateisysteme bestimmt, so daß deren Ausdehnung auf lokale bis mittlere Netzwerke beschränkt bleibt.

Die Restriktion auf die Verwaltung von Dateien und Verzeichnissen in verteilten Dateisystemen impliziert, daß in den zugehörigen Namensräumen lediglich Objekte erfaßt werden, die der Dateiabstraktion genügen. Allgemeine Objekte im Sinne des objekt-orientierten Programmierparadigmas oder Rechner- und Netzwerknamen sind in diesen Verzeichnissen nicht erfaßt. Verteilte Dateisysteme bedienen sich ihrerseits zur Lokalisierung von Rechnern anhand von Namen globaler Namensverwaltungen. Interne Verweise auf Verzeichnisse entfernter Rechner betreffen somit außer das Dateiverzeichnis auch andere Namensräume.

Die Namensräume verteilter Dateisysteme sind dynamisch modifizierbar und bieten einen hohen Grad an Transparenz. Sie verwalten jedoch lediglich Objekte, die der Dateiabstraktion genügen, und erfordern einen erheblichen administrativen Aufwand, der die Skalierbarkeit einschränkt.

Anhang B .3 Dynamisch verwaltete Objektverzeichnisse

Im Rahmen der Betriebssystementwicklung zeichnet sich immer mehr ab, daß Dateien als Datenabstraktion von Objekten, die den Konzepten der objekt-orientierten Programmierparadigmen nahe stehen, abgelöst werden. Moderne Betriebssysteme haben das Prozeßkonzept als Ausführungsumgebung und das Dateikonzept als Datenabstraktion, wie es z.B. in UNIX-Systemen vorherrscht, aufgegeben. Gemäß dem Objekt-Modell wird das verteilte System als Menge kooperierender Objekte betrachtet. Eine strukturierte Darstellung der Daten in Form typisierter Objekte erleichtert die Verarbeitung und definiert exakt diejenigen Methoden, die auf bestimmte Typen von Objekten anwendbar sind. Es wird keine Kenntnis über die interne Repräsentation der Daten vorausgesetzt. Das Objekt ist durch seinen Typ und die verfügbaren Methoden vollständig charakterisiert. Der Zugriff auf Objekte kann somit typensicher gestaltet werden. Unvollständige Objektspezifikationen erlauben es Objekte zu ermitteln, die ähnliche Funktionalität besitzen [Ravindran, 91a].

Namensverwaltungen übernehmen in objekt-orientierten Systemen, wie NEXUS [Tripathi, 87], MUSE [Yokote, 88], SOS [Shapiro, 89], COOL [Habert, 90], Vangard [Finlayson, 91] die Aufgabe, die notwendigen Informationen für die Aktivierung von Objekten bereitzustellen und eine Objektbeschreibung durch den Objekttyp und die anwendbaren Methoden zu verwalten. Der Zugriff auf Objekte kann, falls bekannt, durch die Angabe des Objektnamens oder aber auch durch die Angabe von Objekteigenschaften, wie Objekttyp und implementierte Methoden, erfolgen. Objekte werden dabei dynamisch an Namen gebunden.

Anhang B .3.1 Namen zur Objekt-Invokation durch Request Broker

Die Objekt Management Group (OMG), eine 1989 gegründete Interessengemeinschaft verschiedener Unternehmungen der Informationsindustrie mit dem Ziel der Förderung und Verbreitung objekt-orientierter Techniken, entwickelte mit der Common Object Request Broker Architecture (CORBA) [OMG, 91] [Bayer, 93] eine objekt-orientierte Plattform für verteilte, heterogene Anwendungen.

Zentrale Komponente ist der Object Request Broker (ORB), der mittels eindeutiger Objektreferenzen lokations- und implementierungsunabhängige Objektaufrufe ermöglicht. Gemäß dem Objekt-Modell wird das verteilte System als Menge kooperierender Objekte betrachtet. Der ORB ermöglicht die Kooperation zwischen den Objekten in heterogenen, verteilten Umgebungen. Er stellt Mechanismen zur Verfügung, mit denen Klienten Operationen auf anderen Objekten ausführen. Dazu nimmt der ORB Aufrufe von Klienten entgegen (gemäß definierter Schnittstellen), sucht eine passende Instanz eines Objekts, das diesen Aufruf ausführen kann, übergibt den Aufruf an das Objekt und schickt die Ergebnisse nach Beendigung des Aufrufes an den Klienten zurück. Der Klient sieht dabei nur die Schnittstelle des Objekts, nicht jedoch die Lokation oder die Art der Implementierung des Objekts selbst. Schnittstellen werden in einer vorgegebenen Schnittstellen-Notation wie beim RPC beschrieben. Die verschiedenen Schnittstellendefinitionen werden in einem Interface Repository abgelegt, wo sie zur Laufzeit zugänglich sind, z.B. um dynamisch zur Laufzeit Aufrufe auf einem Objekt zu tätigen, das zum Zeitpunkt der Kompilation noch nicht bekannt war.

Eine Besonderheit des ORB-Konzepts sind zwei unterschiedliche Möglichkeiten, Objekte aufzurufen. Zum einen sind, wie beim DCE RPC, sogenannte statische Stub-Interfaces vorgesehen, die durch eine Interface Definition Language (IDL) beschrieben werden, zum anderen können Methodenaufrufe dynamisch über ein generisches Interface konstruiert werden. Hier hat der Klient die Möglichkeit, zur Laufzeit aus einem Interface Repository die Schnittstellenbeschreibung zu erfragen und daraus einen Methodenaufruf zu erzeugen.

Die bisherige Arbeit der OMG beschäftigte sich primär mit dem Aufruf sowie der Installation von Objekten. Zur Zeit wird aber auch der Einsatz eines Trading-Dienstes geprüft. Konkrete Ergebnisse sind jedoch noch nicht in Erfahrung zu bringen.

Anhang B .3.2 Dynamische Namensverwaltung für Trading

Verteilte Systeme offerieren eine Vielzahl von Diensten. Mit steigender Anzahl der in verteilten Systemen verfügbaren Dienste und Nutzer werden neue Konzepte für das Netzwerkressourcen-Management benötigt, da sowohl die Anbieter von Diensten als auch die Dienstenehmer untereinander konkurrieren. Angesichts der Vielzahl der angebotenen Dienste steht der Klient vor der schwierigen Aufgabe, den für seine Anforderungen adäquaten Dienstanbieter zu selektieren. Die für eine solche Entscheidung notwendigen Informationen, wie z.B. die speziellen Eigenschaften eines Servers, sind von der Anwendung kaum mehr beherrschbar. Dies führte dazu, daß in neueren verteilten Umgebungen ein zusätzlicher Dienst integriert wird, der sog. Trading-Dienst. Ein Klient wendet sich mit einer Dienstanfrage an einen Trader, der den Trading-Dienst realisiert. Der Trader seinerseits ermittelt das verfügbare Diensteangebot im System und versucht bei einer Dienstanfrage den für den Klienten geeigneten Dienstanbieter zu ermitteln.

Trading in verteilten Systemen ist ein relativ neues Konzept. In seiner Grundform kann es als ein Mechanismus betrachtet werden, welcher angeforderte Dienstleistungen auf verfügbare Dienstanbieter abbildet. Der Trading-Dienst bietet somit gegenüber gebräuchlichen Namensverwaltungen zusätzliche Funktionalität.

Abbildung Anhang B .15: Kollaboration des Traders mit der Namensverwaltung

Namensverwaltungen liefern auf Anfragen, die generische Namen oder attributierte Beschreibungen des gesuchten Objekts enthalten, u.U. eine Menge von Objekt-Bezeichnern. Da auf die Beschreibung eines Objekts somit eine Vielzahl von Objekten zutreffen kann, bieten verschiedene fortgeschrittene Namensverwaltungen Gruppennamen an, die es erlauben, gleichartige Objekte unter einem gemeinsamen Namen anzusprechen. Es bleibt dem Benutzer schließlich überlassen, aus der Menge der ermittelten Objekte das für ihn adäquate Objekt zu extrahieren.

Das Konzept des Traders geht nun einen Schritt weiter. Es versucht den Auswahlprozeß für den Klienten transparent vorzunehmen. Hierzu übergibt der Klient dem Trader ähnlich wie zuvor der Namensverwaltung lediglich eine Beschreibung des gesuchten Objekts, inklusive Art und Anforderungen an den angeforderten Dienst. Der Trader wird nun seinerseits die Namensverwaltung kontaktieren, um Objekte, die den spezifizierten Dienst offerieren, zu lokalisieren (vgl. Abbildung Anhang B .15). Eventuell in der Anfrage vorhandene dynamische Dienstattribute werden direkt beim Dienstanbieter erfragt. Schließlich wird der Trader aus der Menge der von der Namensverwaltung gelieferten Objekte unter verschiedenen Optimalitätskriterien eine Auswahl für den Klienten treffen. Die Optimalitätskriterien können dabei entweder vordefiniert oder bei der Anfrage vom Klienten spezifiziert sein. Der Trader entbindet Klienten somit von der besonders in verteilten Systemen häufig anzutreffenden Informationskomplexität der Diensteverwaltung.

Objekt-orientierte Systeme, Trading-Dienste und Request Broker in verteilten Systemen setzen stets Namensverwaltungen voraus, die neben der Objektinvokation anhand des Objektnamens auch den dynamischen Aufruf von Objekten anhand einer Objektbeschreibung ermöglichen.

Anhang B .4 Globale Namensverwaltungen

Der folgende Abschnitt präsentiert exemplarisch Systeme und Konzepte zur Verwaltung globaler Namensräume. Globale Namensverwaltungen basieren auf dem Rekursionsprinzip, das die Delegation von Zuständigkeiten für Unterbereiche von Namensräumen erlaubt und somit eine verteilte Operation erst ermöglicht. Sowohl die Namensverwalter als auch der Namensraum selbst sind hierarchisch organisiert. Während frühe Systeme Namensräume mit einer festen Anzahl von Hierarchiestufen verwalteten, brachte die Generalisierung des Prinzips der hierarchischen Namensverwaltung Systeme hervor, die sowohl im Namensraum als auch bei der Verwalterhierarchie keine Beschränkung mehr aufwiesen. Beispiele für beide Arten von Systemen und Mischformen finden sich im folgenden Abschnitt.

Anhang B .4.1 Grapevine und Clearinghouse

Grapevine [Birell, 82] ist ein verteiltes Mailsystem, das unter anderem auch Dienste zur verteilten Namensverwaltung und zur Authentisierung von Benutzern und Servern anbietet. Der von Grapevine verwaltete Namensraum ist zweistufig. Namen haben die Form

<Benutzer>.<Bereich>

Die beteiligten Namensverwalter sind dezentral organisiert und administrieren jeweils einen oder mehrere Bereiche. Die Namenseinträge eines Bereichs sind im allgemeinen bei mehreren Namensverwaltern repliziert. Die Konsistenzerhaltung der Replikate erfolgt durch ein Zeitstempel-basiertes Verfahren. Der Wurzelkontext, also der Kontext aller Bereiche, wird nicht durch einen bestimmten Namensverwalter verwaltet, sondern wird bei allen Namensverwaltern repliziert. Dadurch wird die Einführung einer zentralen Instanz vermieden und die Anzahl der erforderlichen Nachrichten pro Anfrage reduziert. Zur Verwaltung dieser Replikate wird ein spezielles Verfahren mit stärkerer Konsistenzgarantie verwendet. Anfragende Klienten halten sich Namen und zugehörige Adressen in einem Cache. Den Anwendungsprogrammen selbst und nicht dem Namensverwalter obliegt es, veraltete Einträge zu erkennen. Neben einzelnen Benutzereinträgen unterstützt das System auch Gruppennamen. Erfahrungen mit dem Betrieb des Systems im Hinblick auf seine Leistungsgrenzen werden in [Schroeder, 84] diskutiert. Dabei wird zum Beispiel deutlich, daß durch die Replikation des Wurzelkontextes in sehr großen Systemen Speicher zum kritischen Faktor werden kann. Ferner wirken sich die Verzögerungen bei der Propagierung von Änderungen teilweise deutlich auf Anfragen in Form von temporären Inkonsistenzen aus. Allerdings wurde auch gezeigt, daß mit einer geeigneten Verwalterkonfiguration durchaus mehrere tausend Benutzernamen verwaltet werden können.

Ein Folgesystem von Grapewine ist das bei Xerox entwickelte Verzeichnissystem Clearinghouse [Oppen, 83]. Clearinghouse erweitert den zweistufigen Namensraum von Grapewine zu einem dreistufigen Namensraum. Namen haben die Form

<lokaler Name>:<Bereich>:<Organisation>.

Benannte Objekte haben einen eindeutigen primären Namen sowie optional auch mehrere Synonyme. Ein Name kann auf eine Reihe von typisierten Attributen mit entsprechenden Attributwerten abgebildet werden. Umgekehrt können Attribute auch zur Spezifikation von Namensanfragen auf der Basis unvollständiger Information vorgegeben werden[AL4]. Ein Attributwert kann sich auch wiederum aus einer Menge von Namen zusammmensetzen. Auf diese Weise ist Clearinghouse auch in der Lage, Gruppennamen zu unterstützen. Die Verwalterstruktur besteht aus mindestens einem Namensverwalter pro Bereich innerhalb einer Organisation und wiederum mindestens einem globalen Namensverwalter für jede Organisation. Diese Namensverwalter werden nach Bedarf repliziert. Mehrere Namensverwalter für verschiedene Bereiche können innerhalb eines physikalischen Knotens zusammengefaßt werden. Zusätzlich werden die Adressen aller globalen Organisations-Namensverwalter in jedem Namensverwalter auf jeder Ebene repliziert. Auf diese Weise werden – wie auch in Grapevine – Anfragen optimiert und ein hoher Grad an Fehlertoleranz erreicht. Zur Replikationsverwaltung wird ebenfalls ein Zeitstempel-basiertes Verfahren mit abgeschwächter Konsistenzgarantie verwendet. Das Vorhalten (Caching) von Namen wird auf Ebene der Bereichs-Verwalter eingesetzt. Dadurch ist es möglich, Anfragen nach Namen in Bereichen anderer Organisationen zu behandeln, ohne den entsprechenden Organisationsverwalter einbeziehen zu müssen. Zum Schutz der Verzeichniseinträge bietet Clearinghouse zusätzlich einen Authentisierungsdienst an.

Anhang B .4.2 DEC Global Name Service

Der von Lampson et. al. [Lampson, 86] vorgeschlagene und am DEC Systems Research Center implementierte Global Name Service (GNS) zielte hauptsächlich auf die Handhabung globaler Namensräume mit langlebigen Objekten ab. Dabei war die Verfügbarkeit gegenüber der Zugriffseffizienz von vorrangiger Bedeutung. GNS verfolgt das Ziel der Anpassungsfähigkeit an die Veränderungen und das Wachstum von Netzwerkstrukturen. Das Wachstum des Namensraums hat Freiheitsgrade in der Breite und in der Tiefe, erlaubt Verbindungen zu Unterverzeichnissen, die Restrukturierung des Namensraums und die Kombination von Teilbäumen. Schutzaspekte sind durch Zugriffsfunktionen auf Verzeichnisse und Einträge gegeben, die Schreib-, Lese-, und Testfunktionen zulassen.

Abbildung Anhang B .16: Die Verzeichnisstruktur von GNS

Der Global Name Service realisiert ein System zur Verwaltung hierarchischer Namensräume mit beliebiger Schachtelungstiefe. Die Namen in GNS sind analog zu hierarchischen Dateinamen strukturiert, haben also beispielsweise die Form „EC/DE/UNI/ULM/INFORMATIK“. GNS ist für sehr große Systeme konzipiert und betont daher Möglichkeiten zur dynamischen Erweiterung des Namensraums und der Anzahl der Namensverwalter. Im Gegensatz zu anderen Ansätzen wie zum Beispiel dem Stanford Naming Service ist keine feste Anzahl von Hierarchiestufen der Namensverwalter vorgesehen. Prinzipiell können in GNS Namensverwalter wie auch Namen in beliebig vielen Hierarchiestufen organisiert sein.

Das System verwaltet Namenverzeichnisse für Dateien und berücksichtigt aus diesem Grund keine kurzlebigen Verarbeitungsobjekte. Die kleinste Einheit der Replikation ist das Verzeichnis. Einheiten der Abstraktion sind aus Sicht des Klienten Verzeichnisse und deren Einträge, aus Sicht des Administrators Kopien von Verzeichnissen und Verwaltern, auf denen diese implementiert sind.

Verzeichnisse gleichen Niveaus werden prinzipiell bei mehreren Namensverwaltern repliziert. Die Replikate werden durch ein Zeitstempel-Verfahren schwach konsistent gehalten. Aktualisierungen erfolgen periodisch in Form eines logischen Rings zwischen den replizierenden Namensverwaltern. Die Konsistenz dieser Verzeichnisse wird durch ein Aktualisierungsprotokoll gewahrt, das die im Ring replizierten Namensverzeichnisse anhand von Zeitmarken prüft und aktualisiert. Die Verwendung von Zeitmarken erübrigt die explizite Synchronisation von Aktualisierungsschritten, impliziert jedoch eine exakte gemeinsame Systemzeit. Der Replikationsgrad kann verändert werden, indem Namensverwalter dynamisch in einen Ring eingegliedert bzw. aus ihm ausgegliedert werden. Zusätzlich können Aktualisierungen auch sofort weitergemeldet werden, ohne aber eine zuverlässige Nachrichtenübertragung in jedem Fall zu garantieren. Im Sinne hoher Verfügbarkeit und zur Steigerung der Zugriffsgeschwindigkeit schlägt Lampson ein lokales Vorhalten (Caching) mit garantiertem Gültigkeitsintervall vor.

Zur Gewährleistung einer dynamischen Evolution des Namensraums wird neben der Hierarchie von Kontexten auch ein verteiltes Verzeichnis aller vorhandenen Kontexte mit eindeutigen Kontextnummern geführt (vgl. Abbildung Anhang B .16). Dies ermöglicht es dann zum Beispiel, zwei Namensräume (z.B. die zu „EC“ und „NA“ gehörigen) unter einem neuen Wurzelkontext (z.B. WORLD) zusammenzufassen und immer noch die alten Namen weiterzuverwenden. Dazu werden im neuen Wurzelkontext Verweise eingeführt, die eine Identifikation der nun eingefügten Unterkontexte ermöglichen. Im Beispiel würde der gegebene Name „EC“ auf den neuen Namen „WORLD/EC“ abgebildet, wobei die Abbildungsfunktion die korrekten Kontextnummern liefert. Diese Methode erlaubt auch andere Umstrukturierungen, so zum Beispiel das Anfügen eines existierenden Teilbaums an eine Zwischenebene eines anderen Teilbaums.

Zusammenfassend läßt sich festhalten, daß GNS erfolgreich Fragen der Skalierbarkeit und der Rekonfiguration behandelt. Die Vorschläge zum Abgleich und zum Verschieben von Verzeichnisbäumen erfordern jedoch eine Datenbank mit well-known-directories, die in allen Knoten repliziert ist. In globalen Netzwerken können Rekonfigurationen auf allen Ebenen auftreten, so daß diese Datenbank sehr schnell wachsen kann, wodurch die Skalierbarkeit begrenzt ist.

Anhang B .4.3 Namensverwaltung im Stanford Naming Service (V-System)

Eines der bekanntesten verteilten Betriebssysteme ist das V-System [Cheriton, 88]. Im V-System integriert ist der Stanford Naming Service [Cheriton, 84a], [Cheriton, 84b], [Cheriton, 86], der in seinen Konzepten und seiner Realisierung [Cheriton, 89] als sehr effiziente globale Namensverwaltung gewertet werden kann. Der Stanford Naming Service basiert auf den Multicast-Eigenschaften des V-Kernels und klientenseitigen Präfixlisten [Welch, 86].

Alle Namen bilden einen einzigen Namensraum. Der Namensraum im V-System besitzt einen hierarchischen Aufbau mit dynamisch variabler, beliebiger Schachtelungstiefe. Dies ist vor allem erforderlich, um Dateinamen des verteilten Dateisystems in V mit beliebigen Hierarchien von Dateiverzeichnissen zu verwalten. Die Namensverwaltung beschränkt sich aber nicht auf Dateinamen, sondern erlaubt die Verwaltung beliebiger Objektnamen. Eine weitere Besonderheit der Namensverwaltung im V-System ist, daß ein bestimmter Name immer zusammen mit dem zugehörigen Objekt gespeichert wird. Der Grund hierfür ist, daß Namen und benannte Objekte nur gemeinsam benutzbar sind, also ein verfügbarer Namensverwalter ohne verfügbaren Objekt-/Dateiserver oder umgekehrt nicht von Nutzen ist. Außerdem wird davon ausgegangen, daß eine Namensabbildung immer auch einen Objektzugriff impliziert; daher werden durch die gemeinsame Speicherung entfernte Zugriffe auf zwei getrennte Server vermieden. Dieser Entwurf ist allerdings stark durch die speziellen Eigenschaften der verteilten Dateiverwaltung motiviert und ist nicht ohne weiteres generalisierbar.

Zur Handhabung hierarchischer Namen bzw. Namenspfade stehen im Stanford Naming Service Zugriffsmechanismen, wie absolute und relative Namen sowie die Kennzeichnung des Wurzelverzeichnisses und aktueller Verzeichnisse zur Verfügung. Das verteilte Betriebssystem V [Cheriton, 88] unterstützt ein Modell zur Namensverwaltung bestehend aus drei Schichten. Auf der obersten Schicht werden Namen, die aus Zeichenketten bestehen, Objekten zugeordnet. Diese symbolischen Namen sind kontextabhängig, wobei jeder Namensverwalter seinen eigenen Kontext besitzt, und unter Verwendung eines Prefixing-Verfahrens nach Typen partitioniert. Jeder Klient besitzt dabei eine Caching-Tabelle für die Abbildung eines Prefix auf den zuständigen Namensverwalter.

Obwohl ein Namensraum in System V beliebig viele Hierarchiestufen umfassen kann, sind die Namensverwalter fest auf drei Hierarchiestufen angesiedelt, die sinngemäß als global, administrativ und direkt verwaltend bezeichnet werden (vgl. Abbildung Anhang B .17). Die Namensverwalter der verschiedenen Hierarchieebenen sind in Multicast-Gruppen zusammengeschlossen, von denen jeder Namensverwalter seine Lage im Namensbaum kennt. Die Namensverwaltung adressiert im Normalfall, d.h. bei Vorliegen des Namens oder Teilen des Namens in der Präfixliste, direkt den Namensverwalter, der eine Namen-Objekt-Bindung verwaltet. Im Fall des Fehlens oder der Ungültigkeit eines Eintrags werden alle partizipierenden Namensverwalter mittels Multicast auf Kenntnis des Namens geprüft. Dies vermeidet im Normalfall, daß durch Anforderungen der Namensverwaltung im Netzwerk zusätzlicher Kommunikationsaufwand entsteht.

Zusätzliche Sicherheit bei Ausfall und Initialisierung der hierarchischen Namensverwaltung ist bei V dann gegeben, wenn sich die Multicast-Eigenschaften über das lokale Netzwerk hinaus in den Bereich globaler Netze ausdehnen lassen. Bei Ausfall oder Initialisierung von Namensverwaltern kann bei Namensverwaltern benachbarter Netzwerke nach Namensinformationen gesucht werden. Notwendige Voraussetzungen hierzu sind eindeutige, vom Senderknoten unabhängige Knotenadressen, die Möglichkeit, Knotengruppen zu bilden und zu adressieren und die Möglichkeit, Datagramme zwischen beliebigen Knoten auszutauschen.

Ein Namensverwalter auf administrativer Ebene repliziert alle Namen, die zu den ihm zugeordneten, direkt verwaltenden Namensverwaltern gehören, jedoch nicht die benannten Objekte. Anfragen innerhalb eines administrativen Bereichs können durch einen Multicast an alle direkt verwaltenden Namensverwalter abgewickelt werden; eine Besonderheit des Systems V ist es, einen solchen Multicast sehr effizient innerhalb eines Teilnetzes zu unterstützen. Falls der entsprechende Namensverwalter nicht verfügbar ist und nach Timeout nicht antwortet, kann immer noch der administrative Namensverwalter befragt werden, ob der entsprechende Name überhaupt gültig ist oder nicht.

Abbildung Anhang B .17: Namenshierarchie im V-System

Anfragen in einem fremden administrativen Bereich werden über die globalen, replizierten Namensverwalter abgewickelt, die replizierte Verzeichnisse der administrativen Namensverwalter führen. Multicast-Anfragen werden also tatsächlich nur innerhalb eines administrativen Bereiches benötigt; systemweit wären sie im allgemeinen aus Aufwandsgründen nicht vertretbar. Für die Replikation von administrativen und globalen Namensverwaltern werden zeitstempel-basierte Verfahren vorgeschlagen; die Replikation wird jedoch nicht vollständig realisiert.

Ein direkt verwaltender Namensverwalter speichert komplette Teilbäume des Namensraums zusammen mit den benannten Objekten. Zusätzlich halten sich die Klienten einen Cache von früher bereits interpretierten Namen mit den zugehörigen Namensverwaltern. Ein Cache-Eintrag wird immer nur zur Anfrage bei dem jeweiligen Namensverwalter verwendet und enthält nicht selbst die Objektdaten. Dadurch werden veraltete Einträge in jedem Fall erkannt. Die Cache-Einträge müssen nicht vollständige Namen enthalten, sondern lediglich den Präfix-Anteil des Namens, der zur Identifikation eines Namensverwalters durch Präfix-Vergleich erforderlich ist. Durch diese Technik kann ein Eintrag einen ganzen Teilbaum von Namen repräsentieren.

In [Cheriton, 89] wird zudem ein Mechanismus zur Authentisierung und Zugriffskontrolle vorgeschlagen, der jedoch nicht vollständig implementiert wurde. Eine Besonderheit hierbei ist, daß auch Namensverwalter eine Autorisierung zur Verwaltung eines bestimmten Namensbereiches benötigen, also nicht a priori als vertrauenswürdig erachtet werden. Zur Autorisierung erhalten sie von Klienten verschlüsselte Capabilities.

Anhang B .4.4 Das Internet Domain Name System (DNS)

Die Entwicklung von der zentralen Konfigurationstabelle hin zur globalen Namensverwaltung wird besonders gut anhand des DARPA[1] Internet deutlich. Ausgehend von einer auf manueller Basis am Network Information Center zentral verwalteten Host-Tabelle mit Zuordnungen von Rechnernamen zu Netzwerkadressen entwickelte sich mit zunehmender Ausdehnung des Internet die ursprünglich zentrale Konfigurationsverwaltung schrittweise zum Domain Name System [Austein, 87] [Mockapetris, 87a].

DNS wurde von Mockapetris [Mockapetris, 84a] vorgeschlagen, um das bisherige Prinzip der Namensverwaltung im Internet abzulösen. Vor DNS wurden alle Host-Namen und Adressen in einer einzigen zentralen Datei auf dem NIC Name Server [Pickens, 79] gehalten. Bei Bedarf wurde diese Datei via FTP von diesem Server geladen (vgl. [Harrenstein, 85]). Diese zentrale Namensverwaltung im Internet stieß schnell an ihre Grenzen, da sie nicht skalierbar war und mit der rasant wachsenden Anzahl von Knoten im Internet nicht schritthalten konnte. Außerdem wollten lokale Organisationen ihre eigenen Systeme zur Namensverwaltung betreiben und administrieren. Zusätzlich entstand der Bedarf nach einer allgemeinen Namensverwaltung, die nicht nur in der Lage ist, Rechneradressen zu ermitteln.

Der größte Unterschied von DNS zu anderen Systemen besteht in der Skalierbarkeit. Millionen von Namen werden weltweit von DNS im Internet verwaltet und Anfragen werden auf der ganzen Welt gestellt. Durch die hierarchische Partitionierung der Namensdatenbank, die Verwendung von Replikation und durch das Vorhalten (Caching) von Anfrageergebnissen kann jeder Name in relativ kurzer Zeit von jedem Klienten aufgelöst werden.

Namen in DNS werden als Domain-Namen bezeichnet. Der aufgespannte Namensraum besitzt eine Baumstruktur (vgl. Abbildung Anhang B .19). Ein Domain-Name wird aus mehreren Zeichenketten, labels genannt, konkateniert, die durch Punkte „.“ separiert werden. Am Anfang und am Ende eines Domain-Namens findet sich kein Separator. Für administrative Zwecke wird die Wurzel des DNS-Namensraums gelegentlich durch einen Punkt „.“ gekennzeichnet. Domains sind Ansammlungen von Domain-Namen. Syntaktisch repräsentiert das gemeinsame Suffix den enthaltenen Domain-Namen, ansonsten ist er nicht von einem Rechnernamen zu unterscheiden. Hierzu ist anzumerken, daß die Bezeichnung „Domain-Name“ etwas verwirrend ist, da nur wenige Domain-Namen auch tatsächlich Domains bezeichnen.

Abbildung Anhang B .19: Die Struktur des Domain Name System

Prinzipiell können in DNS alle Arten von Objekten benannt und willkürliche Attribute verwaltet werden. Die Architektur des Systems läßt viele Freiräume und erlaubt verschiedene Implementierungen, wobei jede ihren eigenen Namensraum unterstützen kann. In der Praxis wird jedoch nur eine Implementierung von DNS flächendeckend eingesetzt, nämlich diejenige, die im Internet Host-Namen von Rechnern auf deren IP-Adressen abbildet. Als Attribute zu den Namen werden dann in den Name Servern IP-Adressen gespeichert.

Eine Anfrage an DNS wird durch den Domain-Namen, eine Klasse und einen Typ spezifiziert. Für die Auflösung von Internet-Adressen nach Namen wurde eine spezielle Domain eingerichtet, die IP-Netzwerknummern enthält. Die Klasse wird verwendet, um beispielsweise die Internet-Namensdatenbank von den anderen, experimentellen DNS-Namensdatenbanken zu unterscheiden. Für eine bestimmte Datenbank ist eine Menge von gültigen Typen definiert.

Der DNS-Namensraum im Internet ist organisatorisch und geographisch partitioniert. Namen werden in einer Notation angegeben, die die Domain der höchsten Ebene ganz rechts aufführt. Kommunikationspartner werden im Internet durch hierarchisch strukturierte Namen identifiziert, die auf Internet-Adressen abgebildet werden. Prinzipiell kann ein Domain-Name beliebig viele Teilkomponenten enthalten. In der Praxis werden häufig 3–4 Komponenten verwendet. Die Namensstruktur korrespondiert im allgemeinen nicht mit der hierarchischen Adreßstruktur. So können zum Beispiel zwei physikalisch völlig getrennte Teilnetze unter der gleichen Domain zusammengefaßt werden. Die Namenskomponenten auf der obersten Hierarchieebene sind standardisiert. Sie enthalten für Adressen außerhalb der USA eine geographische Landeskennung aus zwei Buchstaben. Innerhalb der USA wird organisatorisch dagegen feiner unterschieden (vgl. Tabelle Anhang B .2).

Wie Tabelle Anhang B .2 verdeutlicht, hat die von den USA ausgehende Evolution des DNS-Namensraums zu einem globalen System und die dezentrale Administration der Domains in der Namensstruktur von Domain-Namen zu Inkonsistenzen geführt. So sind die organisatorischen Bereiche COM, EDU, MIL, GOV, NET etc. innerhalb der USA direkt unter der Wurzel neben den geographischen Domain-Namen anderer Länder wie DE, UK, JP etc. zu finden. Innerhalb der Domains für die übrigen Länder sind dabei in der Regel die Domains für die Bereiche COM, EDU, MIL, GOV, NET etc. entweder durch andere Domain-Namen (z.B. in Österreich oder Großbritannien EDU durch AC) ersetzt oder fehlen gänzlich (z.B. in Deutschland oder der Schweiz). In manchen Fällen wird das Fehlen der organisatorischen Domain durch Einbringen eines zusätzlichen Separators in den Namen kaschiert. So müßte konsequent der Domain-Name „uni-ulm.de“ lauten „ulm.uni.edu.de“. Aus diesen Inkonsistenzen resultieren erhebliche Schwierigkeiten bei der Ableitung eines Domain-Namens aus der postalischen Adresse. Es bleibt an dieser Stelle noch festzuhalten, daß auch wenn ein Name ein geographisches Suffix wie „de“ enthält, eine enthaltene Domain z.B. „macs.polarcamp.de“ nicht notwendigerweise in Deutschland positioniert sein muß. Mit anderen Worten, Domain-Namen sind ortsunabhängig.

|

Top-Level-Domain-Name |

Bedeutung |

|

COM |

Kommerzielle Organisationen

(in den USA) |

|

EDU |

Bildungseinrichtungen (in

den USA) |

|

GOV |

Regierungsstellen (in den

USA) |

|

MIL |

Militärische Einrichtungen

(in den USA) |

|

NET |

Netzwerk Provider und

Betreiber im Internet |

|

ORG |

Andere Organisationen |

|

INT |

Interne Organisationen |

|

USA |

Ländercode für die USA |

|

UK |

Ländercode für

Großbritannien |

|

DE |

Ländercode für Deutschland |

|

AU |

Ländercode für Australien |

|

FR |

Ländercode für Frankreich |

|

JP |

Ländercode für Japan |

|

etc. |

Ländercodes für

geographische Zuordnungen |

|

firm |

Firmen (geplant Mitte 1997) |

|

store |

Online-Shopping (geplant

Mitte 1997) |

|

web |

Dienste im World-Wide Web

(geplant Mitte 1997) |

|

arts |

Kunst und Kultur (geplant

Mitte 1997) |

|

rec |

Hobby und Unterhaltung

(geplant Mitte 1997) |

|

info |

Informationsdienste

(geplant Mitte 1997) |

|

nom |

Für persönliche Namen im

Internet (geplant Mitte 1997) |

Tabelle Anhang B .2: Verwendete Top Level Domain-Namen im Internet

Organisationen und enthaltene Abteilungen können ihre eigenen Namensdaten verwalten. Die Administration von Sub-Domains kann Domains überlassen werden. Die Domain „informatik.uni-ulm.de“ – die Fakultät für Informatik der Universität Ulm – kann jeden beliebigen Namen enthalten, den die Fakultät wünscht. Der Domain-Name „informatik.uni-ulm.de“ selbst jedoch ist mit der Administration der Universität abzustimmen, die die Domain uni-ulm.de verwaltet. Ähnlich ist der Name der Domain „uni-ulm.de“ mit den Verwaltern der Top-Level-Domain „de“ zu koordinieren, usw.

DNS-Server akzeptieren keine relativen Namen. Alle Namen beziehen sich auf die globale Wurzel. Anwendungsprogramme können jedoch an Namen, die nur aus einer einzigen Komponente bestehen, die Bezeichnung des Default-Domain-Namens anhängen und damit die Auflösung veranlassen. Erst wenn diese fehlschlägt, wird der einfache absolute Name direkt an den Name Server an der Wurzel weitergegeben.

Die Skalierbarkeit des DNS wird durch eine Kombination aus Partitionierung der Namensdatenbank, Replikation und Vorhalten von wiederholt verwendeten Einträgen erreicht. Die DNS-Datenbank ist über eine logische Struktur von Name Servern verteilt. Jeder Name Server enthält einen Teil der Namensdatenbank, primär die Daten für seine lokale Domain. Die meisten Anfragen beziehen sich auf Rechner in der lokalen Domain und können von Servern der lokalen Domain behandelt werden. Darüber hinaus hält jeder Name Server eine Liste mit Domain-Namen und Adressen anderer Name Server, so daß Anfragen, die Einträge außerhalb des Administrationsbereichs des Servers betreffen, an diese Server delegiert werden können.